У мережу потрапив найбільший витік даних про китайську систему цензури — понад 500 ГБ вихідного коду, технічної документації та внутрішніх матеріалів. Це детальна інформація про роботу фаєрволу, яку раніше ніколи не публікували.

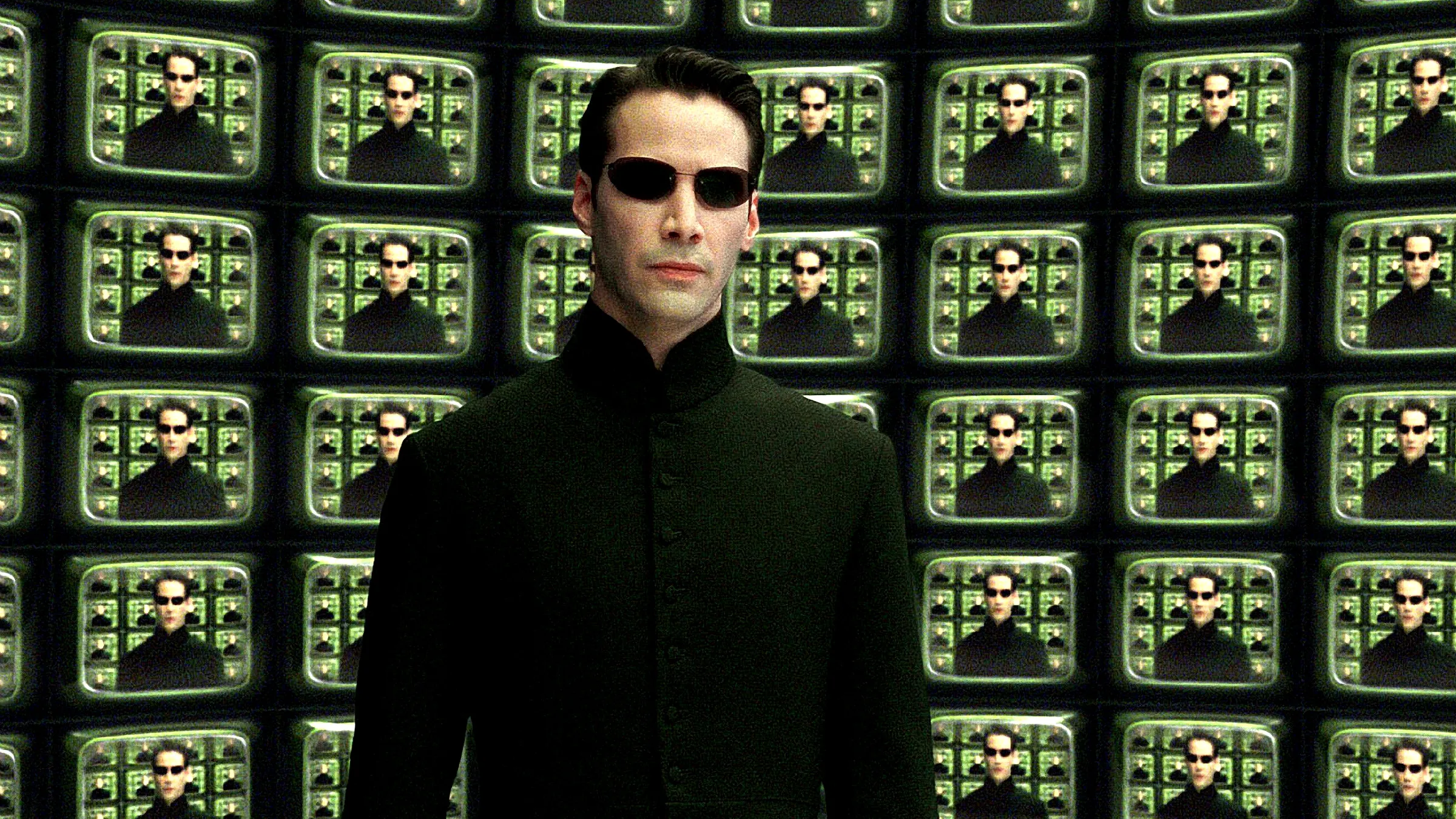

Поки Китай наздоганяє Захід у розробці обладнання для процесорів та будує сонячну електростанцію площею як Чикаго , у мережі обговорюють злив. Як відомо, фаєрвол блокує доступ до небажаних сайтів і контролює інтернет. Пекін завдяки цьому інструменту фільтрує контент і цензурує мережу. І от 11 вересня ми отримали доступ до внутрішніх файлів системи — від вихідного коду, репозиторіїв і збірок до операційних інструкцій для підтримки системи блокування трафіку в Китаї.

У злитих матеріалах знайшли повні системи збірки для платформ, що аналізують інтернет-трафік на глибшому рівні. Там є код, який дозволяє виявляти та блокувати VPN, розпізнавати SSL-відбитки й фіксувати кожен сеанс користувача. Це не просто окремі фрагменти — це цілісна технічна база, яка показує, як саме побудована система цензури. Вона охоплює всі етапи: від виявлення до контролю і збереження даних.

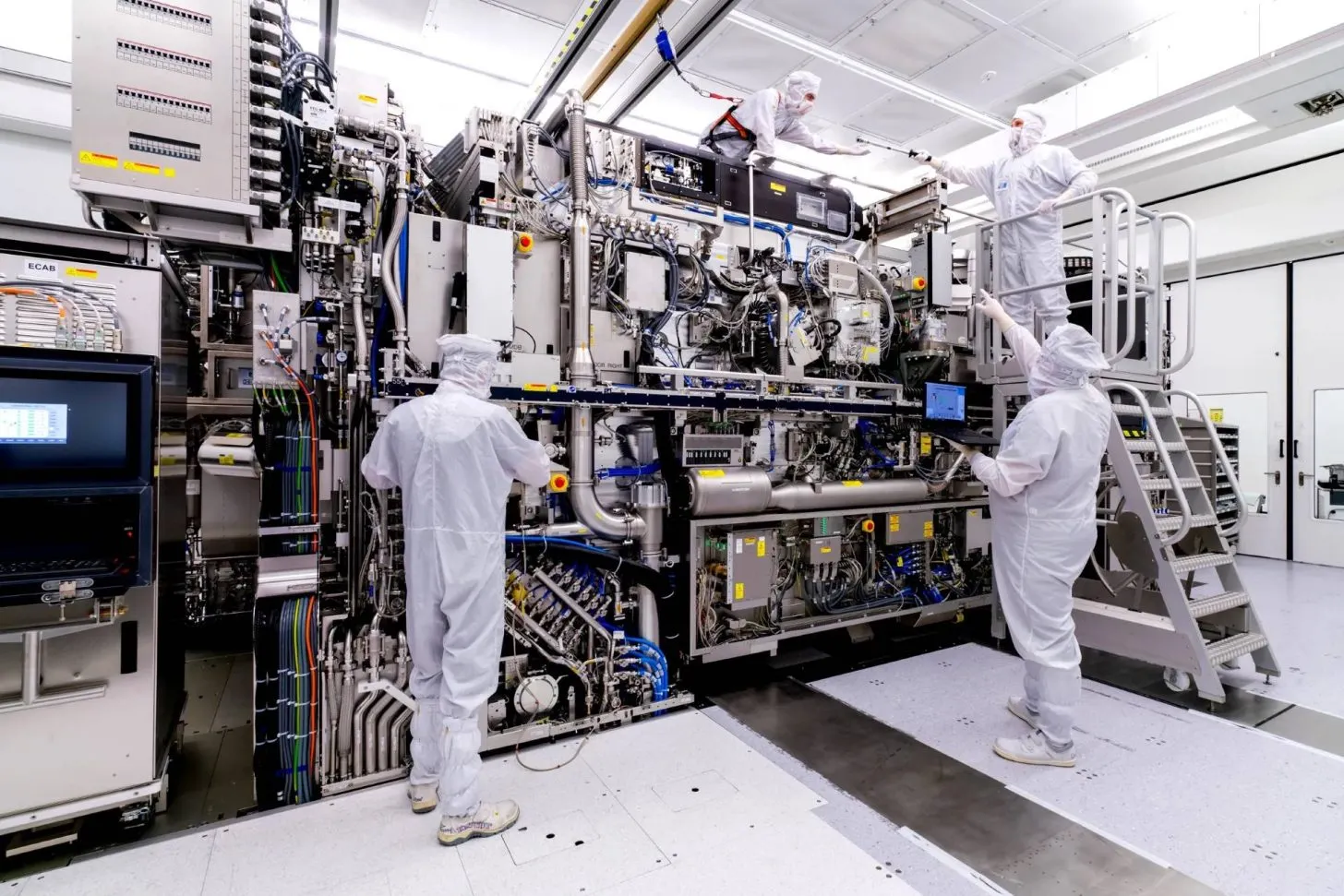

Першими витік дослідили фахівці з Great Firewall Report. Вони описують внутрішню архітектуру комерційної системи для масового контролю інтернету, відому як Tiangou. Фактично злита база даних — це готовий “фаєрвол у коробці”, який Китай розгортав у провайдерів та на прикордонних шлюзах. Спочатку інструмент працював на серверах HP і Dell, а після санкцій — на китайському обладнанні.

Витік документів розкриває що систему Tiangou розгорнули у 26 дата-центрах Мʼянми. Панелі керування в реальному часі відстежували 81 млн одночасних TCP-з’єднань. Керувала системою державна телеком-компанія, а сама вона була інтегрована прямо в точки обміну трафіком, що дозволяло масово блокувати сайти та відсіювати небажаний контент.

Інфраструктура Geedge працює не лише в Китаї чи Мʼянмі. Звіти WIRED та Amnesty International підтверджують, що напрацювання передали в Пакистан, Ефіопію та навіть Казахстан. Наприклад, в Пакистані обладнання Geedge увійшло до системи WMS 2.0, яка дозволяє відстежувати мобільні мережі в реальному часі.

Цей витік — рідкісний шанс побачити цензуру зсередини. У документах є журнали збірки, нотатки розробників та операційні інструкції. Для дослідників це золота жила: у них може виявитися достатньо інформації, щоб знайти слабкі місця в протоколах і помилки реалізації, які допоможуть обійти блокування. А також уряди зацікавлені в контролі отримали безплатні підказки. Але є й інший бік. Архів уже почали дублювати по мережі. Тож усім, хто захоче його завантажити, радять бути максимально обережними, бо в злитих репозиторіях можуть бути небезпечні файли.

Що особливо цікаво — витік не схожий на хакерську атаку. Дослідники пов’язали походження архіву з компанією Geedge Networks — творцем китайського фаєрволу Фан Біньсінгом та лабораторією MESA. Схоже, стався саме внутрішній витік, але питання: “злив” зсередини випадковий або навмисний?

Джерело: WIRED / Amnesty International